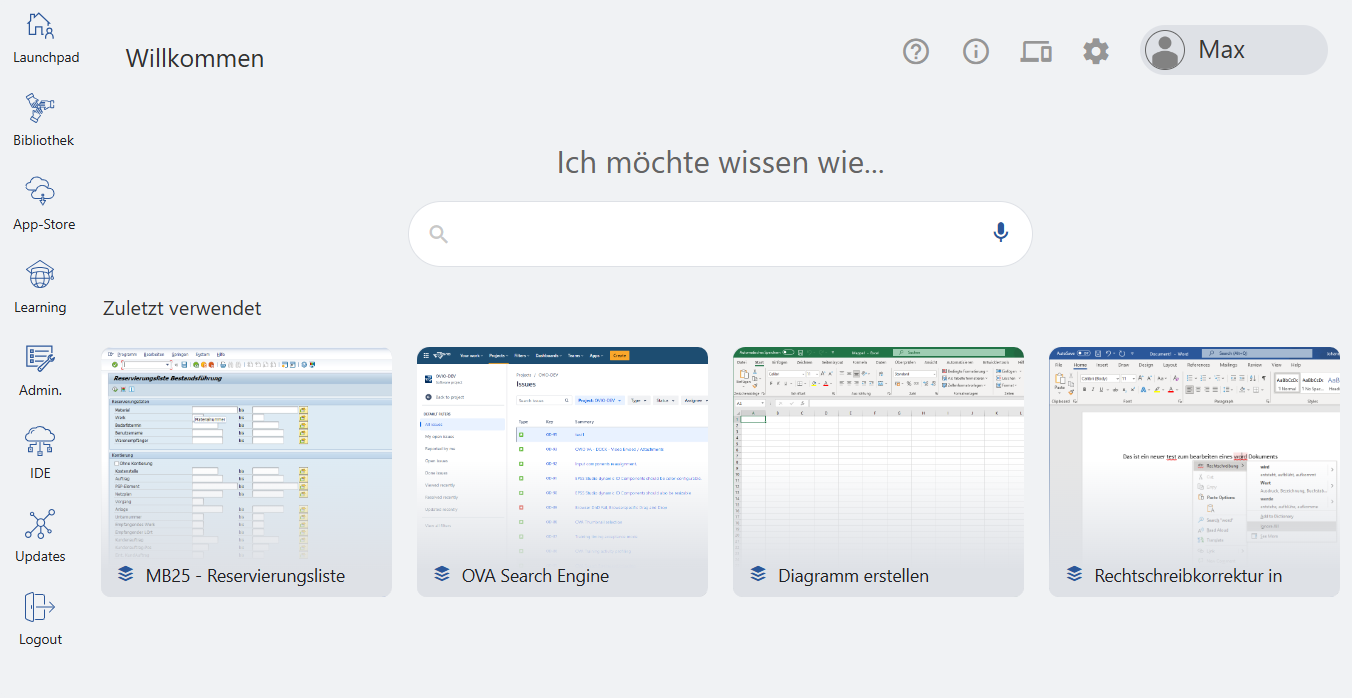

Kapitel 6 SAML Installation

In diesem Abschnitt werden wir die SAML Integration von OVIO besprechen. Mit diesem Bereichen können wir unsere Applikation in Ihren jetzigen Identity Provider ohne großen Aufwand integrieren. Dies führt zu einem automatischen Import, Benutzerpflege und einer Zuweisung der Berechtigungen in Unternehmensbasierten Gruppen / Abteilungen.

1. SAML Anbieter

Amazon AWS Identity

Google Identity

Microsoft Entra

OCTA

Jeder weitere Anbieter der SAML 2.0 unterstützt.

2. SAML Voraussetzungen

In diesem Beispiel orientieren wir uns an einer Microsoft Entra Integration.

2.1. SAML Configuration

|

Attribut |

Wert |

|

Identifier (Entity ID) |

https://serverurl.domin.de/something |

|

Reply URL (Assertion Consumer Service URL) |

https://serverurl.domin.de/something |

|

Logout URL |

https://serverurl.domin.de/something/something |

2.2. SAML Attribute

|

OVIO Parameter |

Beispiel Microsoft Entra |

|

user_assignedroles |

user.assignedroles |

|

user_givenname |

user.givenname |

|

user_isEnabled |

user.accountenabled |

|

user_language |

user.preferredlanguage |

|

user_mail |

user.mail |

|

user_phone |

user.mobilephone |

|

user_surname |

user.surname |

|

user_groups |

user.groups |

|

Unique User Identifier |

user.userprincipalname |

2.3. SAML Zertifikate

Die Support Abteilung benötigt bei dem Einrichtungstermin von Ihnen eine Federation Metadata XML Datei mit integriertem Zertifikat ein Beispiel wie sowas aussieht sehen Sie hier:

<?xml version=„1.0“ encoding=„utf-8“?><EntityDescriptor ID=„_171ef52486“ entityID=„https://sts.windows.net/“ xmlns=„urn:oasis:names:tc:SAML:2.0:metadata“>

<Signature xmlns=„http://www.w3.org/2000/09/xmldsig#“>

<SignedInfo><CanonicalizationMethod Algorithm=„http://www.w3.org/2001/10/xml-exc-c14n#“ />

<SignatureMethod Algorithm=„http://www.w3.org/2001/04/xmldsig-more#rsa-sha256“ />

<Reference URI=„#_171ef597-486“><Transforms>

<Transform Algorithm=„http://www.w3.org/2000/09/xmldsig#enveloped-signature“ />

<Transform Algorithm=„http://www.w3.org/2001/10/xml-exc-c14n#“ /></Transforms>

<DigestMethod Algorithm=„http://www.w3.org/2001/04/xmlenc#sha256“ />

<DigestValue></DigestValue>

</Reference></SignedInfo><SignatureValue></SignatureValue>

<KeyInfo><X509Data><X509Certificate></X509Certificate>

</X509Data></KeyInfo></Signature>

<RoleDescriptor xsi:type=„fed:SecurityTokenServiceType“ protocolSupportEnumeration=„http://docs.oasis-open.org/wsfed/federation/200706“ xmlns:xsi=„http://www.w3.org/2001/XMLSchema-instance“ xmlns:fed=„http://docs.oasis-open.org/wsfed/federation/200706“>

<KeyDescriptor use=„signing“><KeyInfo xmlns=„http://www.w3.org/2000/09/xmldsig#“>

<X509Data><X509Certificate></X509Certificate></X509Data>

</KeyInfo></KeyDescriptor><fed:ClaimTypesOffered>

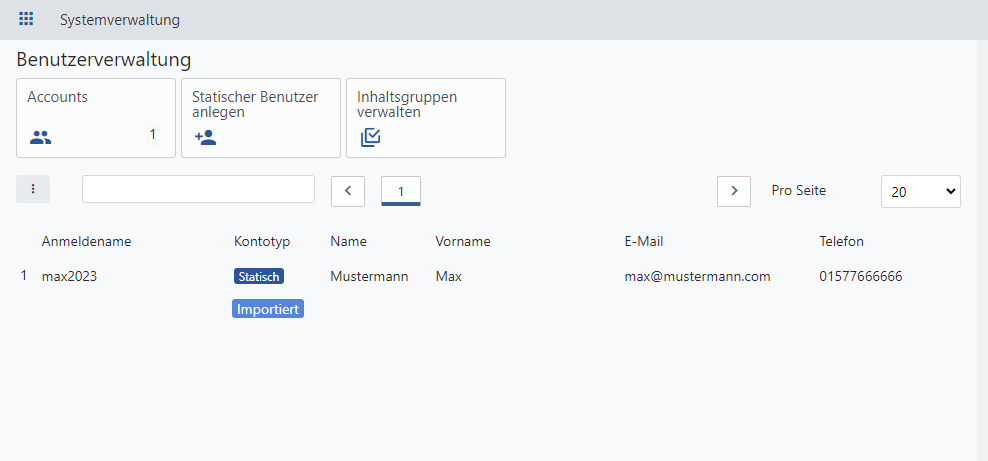

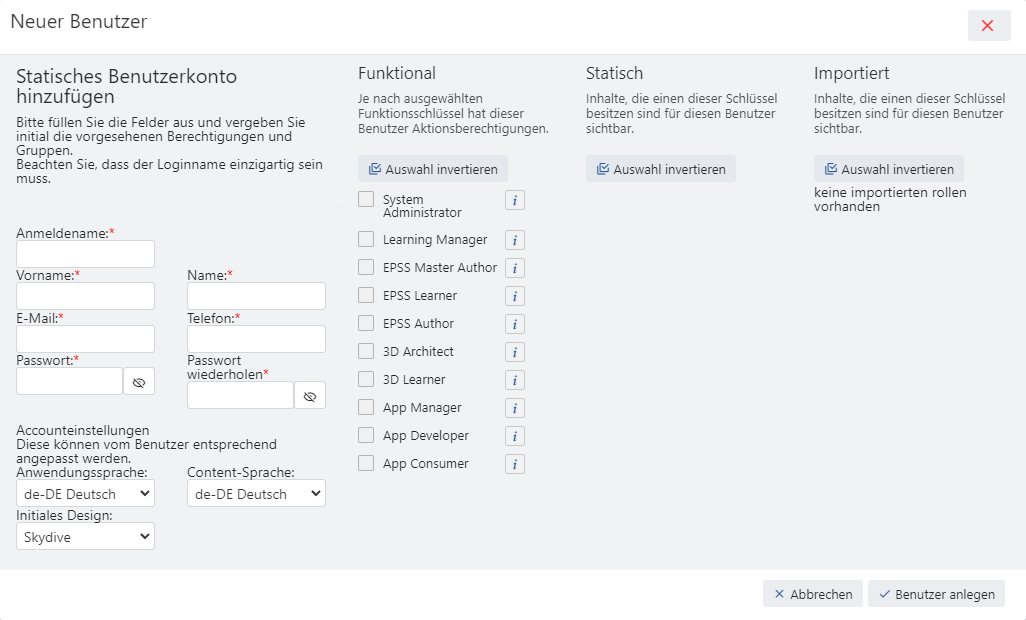

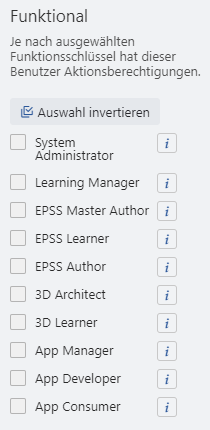

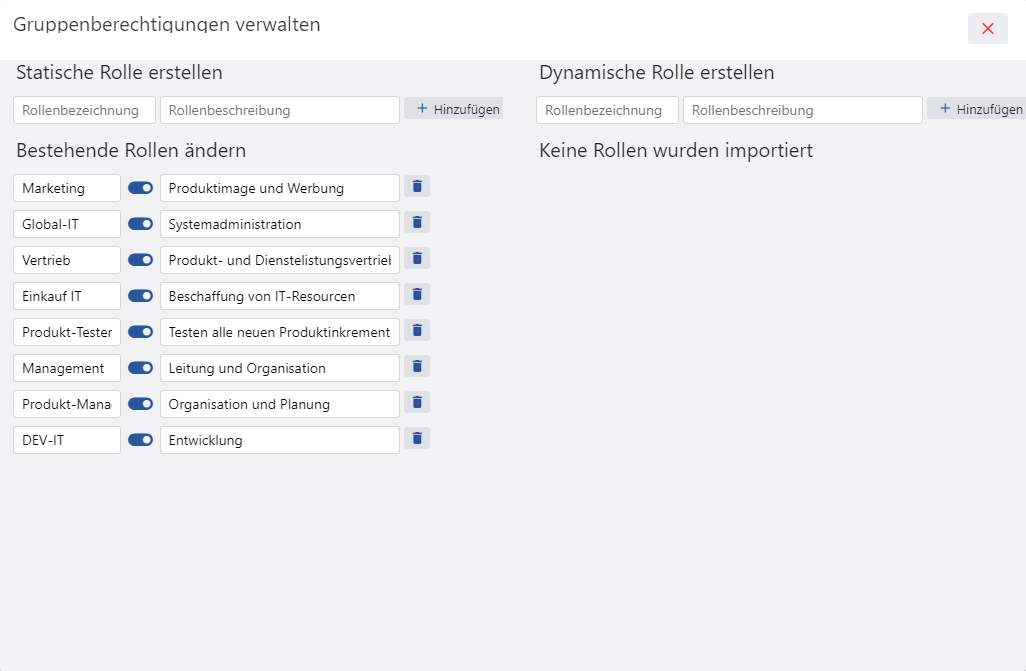

2.4. SAML Gruppen Import

Um die Firmen internen Gruppen nutzen zu können, sollten Sie einmalig die AD Gruppen die Sie importieren möchten in eine .CSV Datei exportieren und in der Administration in OVIO Importieren. Hier werden dann einmalig die gewünschten Berechtigungen pro Abteilung gepflegt. Die Zuweisungen der Nutzer passiert dann automatisch bei der Anmeldung durch das SAML SSO werden die Gruppenzugehörigkeiten aufgelöst und gespeichert. So bliebt Ihre OVIO Cloud immer sauber und frei von importierten „Müll“ wie z.B. inaktive Nutzer, Exchange Postfächer private Gruppen usw.

Ein Beispiel der Felder die OVIO bei einem Gruppen Import erwartet. Das Trennzeichen sollte ein ; sein.

|

id |

displayName |

groupType |

membershipType |

source |

|

|

securityEnabled |

mailEnabled |

isAssignableToRole |

onPremisesSyncEnabled |